ICTで経営課題の解決に役立つコラムを掲載

巧妙化するサイバー攻撃からデータを守る「ゼロトラスト」の考え方とは

企業等に対するサイバー攻撃は年々増加しており、その手口も巧妙化しています。

特に新型コロナをきっかけにしたテレワークの広がりで攻撃先も多くなっており、企業として新しい対策を取る必要があります。

そこで近年注目されているのが「ゼロトラスト」の考え方によるシステムの構築です。

ゼロトラストとはどのようなものなのか、ご紹介していきます。

2021年に観測されたインシデント

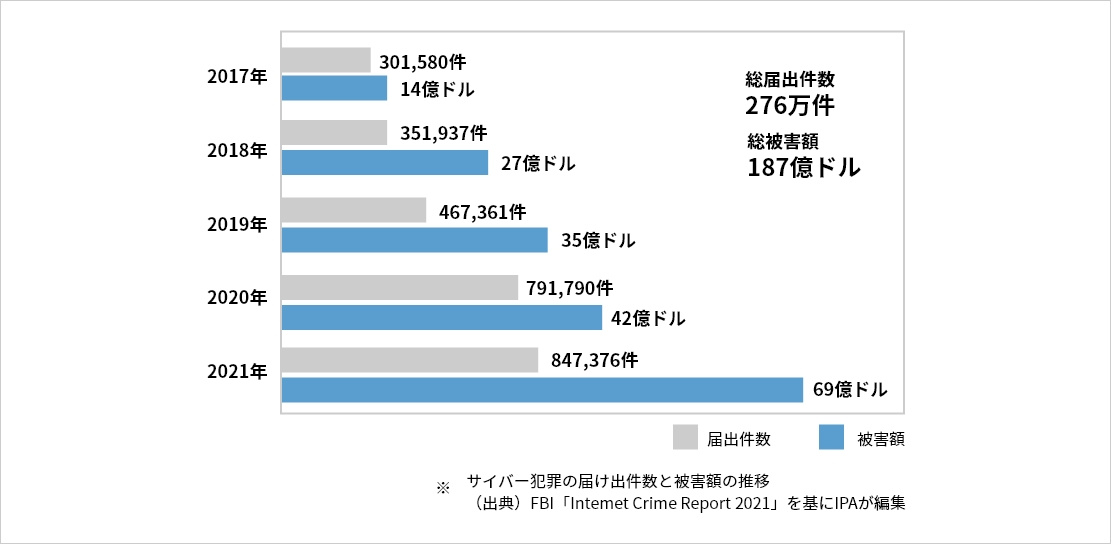

情報処理推進機構(IPA)の「情報セキュリティ白書」によると、サイバー犯罪の届出件数と被害額は年々増加しています(図1)。

図1 サイバー犯罪の届出件数と被害額の推移

以下を参考に図を作成しています。

出所)「情報セキュリティ白書 2022」情報処理推進機構 p8

FBI(連邦捜査局、アメリカ合衆国の司法省の一部局)によると、2021 年は広範囲に影響をおよぼしたサプライチェーンに関わるインシデントも起きています。

2021年5 月、アメリカ石油パイプラインの大手企業がランサムウェアによるサイバー攻撃を受け、米国東海岸の燃料輸送が6日間にわたり停止し、多数のガソリンスタンドで売り切れや油価の高騰等、社会に大きな影響を与えたというものです※1。

また、2021年7月には、米IT大手のI管理ツールがサイバー攻撃を受け、ランサムウェアを拡散する攻撃に悪用されました。その結果1,500 社近くの会社がランサムウェアによる攻撃を受けた可能性があるとこの会社は発表しています※1。

自社の業務だけでなく、サプライチェーンにまで影響をおよぼすのが現代のサイバー攻撃です。

「データは宝」といわれる時代、巧妙化するサイバー攻撃から企業はデータを守らなければなりません。また、リモートワークの増加で社外からシステムにアクセスする端末が増えています。

そこで近年注目されているのが、「ゼロトラスト」という考え方に基づくシステムやデータベースの構築です。

「ゼロトラスト」とは

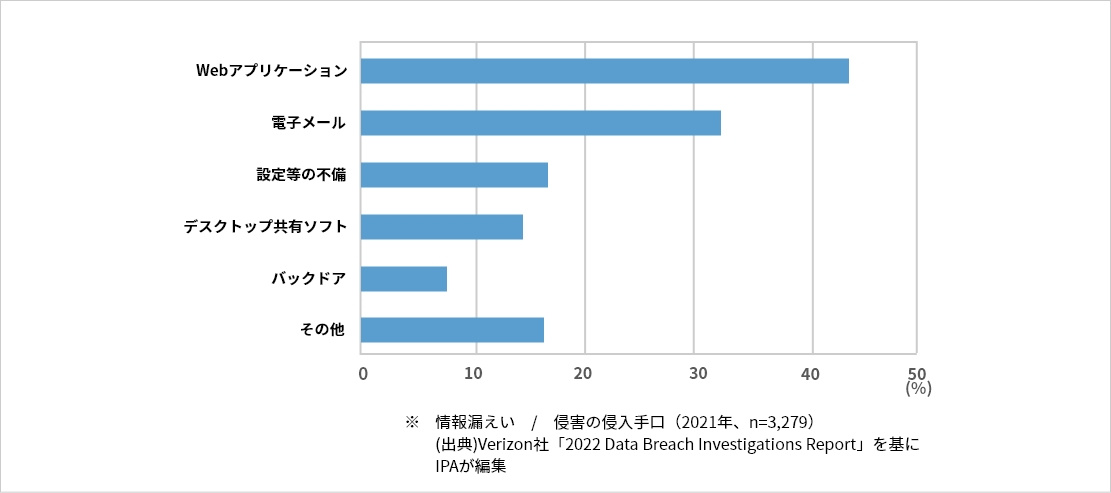

情報セキュリティ白書によると、情報漏えいについてのVerizon社が2021年に2万9000件のインシデントについて分析した結果、情報漏えい・侵害の侵入手口は下のようになっています(図2)。

図2 情報漏洩・侵害の侵入手口

以下を参考に図を作成しています。

出所)「情報セキュリティ白書 2022」情報処理推進機構 p9

Webアプリケーション、電子メール、と広く日常的に使われている場所からの情報漏えいや侵害といったインシデントが多くなっているのです。

こうした抜け穴を防ぐために、近年注目されているのがシステム構築における「ゼロトラスト」の概念です。

「ゼロトラスト」の基本概念

「ゼロトラスト」とは、文字通り「誰も信頼しない」という考え方がベースになっています。

社外だけでなく社内からのアクセスも信用できないものとして考えるのです。

なお、NIST(米国国立標準技術研究所)による、ゼロトラストの基本的な7つの考え方は以下です(図3)。

| No. | 基本的な7つの考え方 |

|---|---|

| 1 | すべてのデータソースとコンピューティングサービスをリソースとみなす |

| 2 | ネットワークの場所に関係なく、すべての通信を保護する |

| 3 | 企業リソースへのアクセスをセッション単位で付与する |

| 4 | リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する |

| 5 | すべての資産の整合性とセキュリティ動作を監視し、測定する |

| 6 | すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する |

| 7 | 資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する |

図3 ゼロトラストの基本的な考え方

以下を参考に図を作成しています。

出所)「ゼロトラスト導入指南書〜情報系・制御系システムへのゼロトラスト導入〜」情報処理推進機構 p8

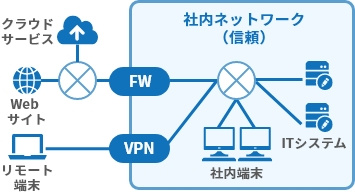

これは、現在主流になっている「境界型セキュリティ」とは大きく異なる形です。

「境界型防御」と「ゼロトラスト」の違い

現在主流になっている「境界型セキュリティ」は、社外からのアクセスにはファイアウォール等の壁を設けるものの、社内端末からのデータベース等、中枢へのアクセスは比較的緩い認証で許すものです。社内端末については、「暗黙の了解」のような形でデータベースへの接続を許しているともいえます。

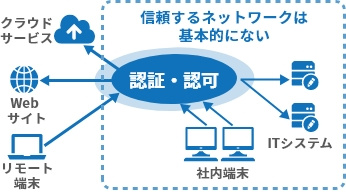

しかし、ゼロトラストはこれとは違う形を取っています(図4)。

| 境界型セキュリティ | ゼロトラスト | |

|---|---|---|

| ネットワーク 構成イメージ |

|

|

| 信頼する ネットワーク |

社内ネットワーク(FW内部のWAN、LAN) | 基本的にはない ▶︎ITシステムや端末を限りなく小さい単位で信頼できるか評価 |

| 情報資産・IT 資産の場所 |

信頼できるネットワーク(社内ネットワーク、特にデータセンター)の内部 | 場所に依存しない ▶︎アクセス元の信頼性を都度評価 |

| 端末の 種類・場所 |

基本的には社内に設置した自社の端末を利用 ▶︎外部からはVPNなどで接続 |

場所や端末には依存しない ▶︎信頼性を都度評価 ▶︎個人所有端末や他社の端末も利用可能 |

| セキュリティ 対策の考え方 |

特に重視する境界での入口対策・出口対策に、内部対策を加えた多層防御が基本 ▶︎実際には内部対策が十分でない企業が多い |

社内リソースへのアクセスの信頼性を常に評価 ▶︎アクセス時に信頼性を動的に評価 ▶︎ITシステムや端末単位でセキュリティを確保 |

| 侵害時の拡散 | ラテラルムーブメント(水平移動)により、内部の他の端末やITシステムへの拡散が懸念される | 機器間の通信では常に認証・認可を行うため、拡散のリスクは低い |

- ※ 知見をもとにPwCあらた作成

図4 境界型防御とゼロトラストの違い

以下を参考に図を作成しています。

出所)「ゼロトラストの現状調査と事例分析に関する調査報告書」PwCあらた有限責任監査法人 p12

上にあるように、現在主流の「境界型セキュリティ」と「ゼロトラスト」の決定的な違いは、境界型セキュリティが「社内ネットワークは(ファイヤウォール内からの接続)は信頼する」と明確な境界線を引いている一方で、ゼロトラストは「信頼できるネットワークは(社内であっても)存在しない」という前提に立っていることです。

かつ、「社内リソースへのアクセスの信頼を常に評価」するのもゼロトラストの特徴です。自社内で個人の所有する端末、他社の端末を問わず、厳密な認証、許可、つまりセキュリティーチェックを都度行うことです。

境界型防御が社内からのアクセスに関しては「性善説」に依拠しているのに対し、ゼロトラストはすべての端末に対して「性悪説」に立っている、といえるかもしれません。

金融機関におけるゼロトラスト導入事例

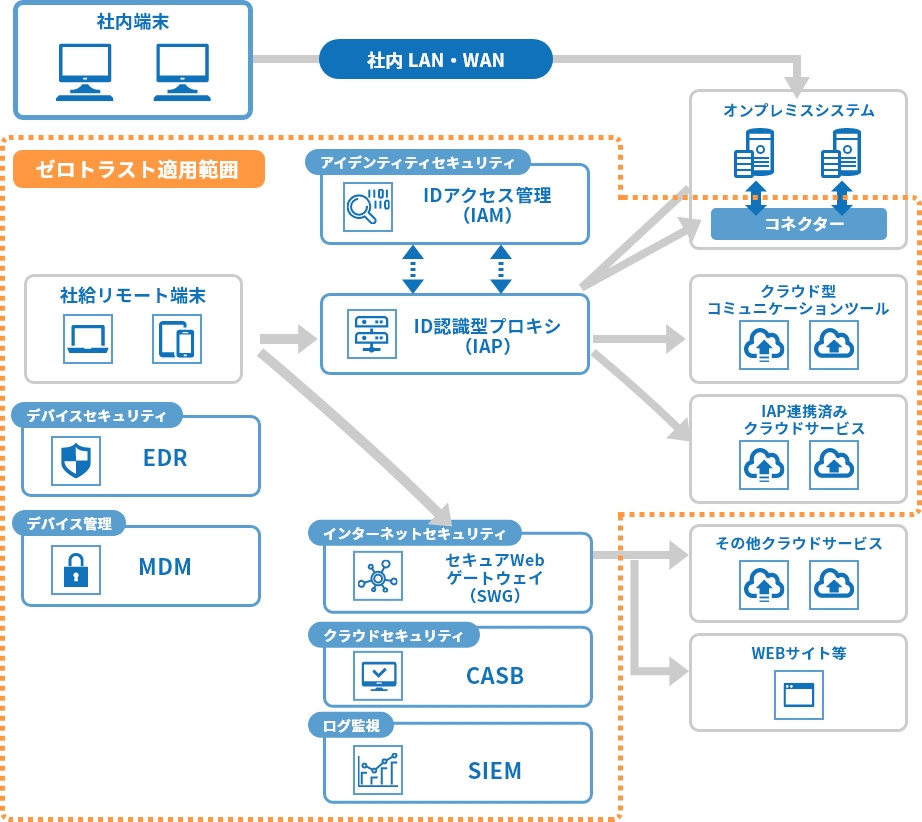

まだ完全ではないものの、国内の金融機関のゼロトラスト導入事例があります(図5)。

- ※ 知見をもとにPwCあらた作成

図5 国内金融機関のゼロトラスト導入イメージ

以下を参考に図を作成しています。

出所)「ゼロトラストの現状調査と事例分析に関する調査報告書」PwCあらた有限責任監査法人 p36

この事例では、リモート端末とクラウドサービスがゼロトラストの範囲になっており、必ずIAP(アイデンティティ認証プロキシ=ユーザーとアプリケーションの間に入って通信を仲介するプロキシ)に接続されていることです(図中央)。

そして、

- 会社で支給しているリモート端末であっても直接接続させず、必ずIAPが通信の間に入ってセキュリティーチェックをする

- その際、ログ監視も実施する

- すべてのアクセスにおいてIDアクセス管理を実施する

といった特徴もあります。

これらの概念の導入により、以下のような効果が得られています※2。

- リモート端末からもセキュアなアクセスを実現できたことで、リモートワークに柔軟に対応できた

- リモート端末から社内コミュニケーションツールをインターネット経由で直接利用できるようになり、ネットワーク遅延や不安定になることが減少したため、コミュニケーションツールの利用が活性化した

ただ、この事例でまだ課題が残っているのは、上図の通り、社内端末がゼロトラストの対象になっていないという点です。

そこで、この金融機関では、将来的には、社内ネットワークからしか利用できないオンプレミス型システムの利用はクラウドサービス型の仮想デスクトップ経由とし、社内端末もリモート端末と同等の接続形式に変更していくことも視野にいれています※2。

ゼロトラスト導入にあたっての欠かせない前提条件

もちろん、ゼロトラストアーキテクチャは、一朝一夕に取り入れられるものではありません。現状のシステムがどのように構築されているかにも左右されます。

しかし、どんな接続であっても信用しない=認証・認可を必ず行うという考え方は、リモートワークを安心して実施するために必要な概念です。

同時に、すべてのアクセスログを管理することで、サイバー攻撃を受けた際にどこに抜け道があったのかを検証することにもつながります。

NIST(米国国立標準技術研究所)は、ゼロトラストの前提条件をこのように示しています(図6)。

| No. | ネットワーク構築時の6つの条件 |

|---|---|

| 1 | 企業のプライベートネットワークは、暗黙のトラストゾーンとみなさない |

| 2 | ネットワーク上のデバイスは、企業が所有していないか、構成可能なものではない場合がある |

| 3 | どんなリソースも本質的に信用されるものではない |

| 4 | すべての企業リソースが企業のインフラストラクチャ上にあるわけではない |

| 5 | リモートの企業主体と資産は、ローカルネットワークの接続を完全に信用できない |

| 6 | 企業のインフラストラクチャと非企業のインフラストラクチャの間で移動する資産とワークフローには、一貫したセキュリティポリシーが必要 |

図6 ゼロトラストの前提条件

以下を参考に図を作成しています。

出所)「ゼロトラスト導入指南書」情報処理推進機構 p11

すぐに導入とまではいかなくても、ゼロトラストの概念を知ることは重要です。

今一度社内のネットワークについて、どこまでゼロトラストに近いネットワークに変えることができるか検証してみるのが良いでしょう。

参考資料一覧(ページ数は、参考文献内の表記に準じています)

あわせて読みたいナレッジ

Bizナレッジキーワード検索

- カテゴリーから探す

- 快適なオフィスの実現

- 生産性向上

- 労働力不足の解消

- セキュリティー対策

- ビジネス拡大

- 環境・エネルギー対策