ICTで経営課題の解決に役立つコラムを掲載

増殖続けるマルウェア「Mirai」

IoT社会の脆弱性を突く大きな脅威とは?

内閣府が掲げる「Society5.0」が実現する社会の在り方のひとつに、

「IoTで全ての人とモノがつながり、さまざまな知識や情報が共有され、新たな価値が生まれる」

というものがあります。

また、AIやロボットの活用も盛り込まれています。

現在、オフィスでも多くの機器がインターネットでつながり、生産性の向上や人手不足の解消に役立ち始めています。

しかし、IoTの脆弱性をついたサイバー攻撃が後を経ちません。

今回は、その代表的なものである「Mirai」について解説します。

日本の産業がめざす姿とIoT

「Society5.0」を支える基盤として、経済産業省は「Connected Indutries」という概念を公表しています。※1

例えば工場や流通部門のデータを中央で管理したり、制御システムによってロボットを動かしたりというように、IoTは多くの事業に欠かせないものになりつつあります。

また、生産性の向上や人手不足の解消のためにこれからもIoTは広がることでしょう。

しかし一方で、IoT時代独特のサイバー攻撃の手法が後を絶ちません。

サイバー攻撃というと、詐欺メールや中央システムのハッキング等、パソコンへの攻撃を想像する人が多いのではないでしょうか。

しかしIoT機器を侵入口とし、その他のIoTを次々と自分の「仲間」にしていくマルウェアがあり、感染活動を続けています。

マルウェア「Mirai」とは

情報処理推進機構等が現在も残るサイバー攻撃の脅威として挙げているのが「Mirai」と呼ばれるマルウェアとその亜種です。

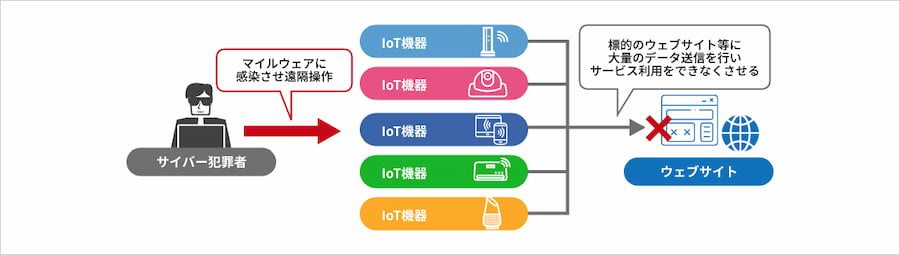

「Mirai」は、防犯カメラやルーター等のIoT機器を乗っ取り、企業のシステムに攻撃を加える特徴を持っています(図1)。

図1 「Mirai」によるDDos攻撃のイメージ

以下を参考に図を作成しています。

出所)「ウェブカメラやルータが乗っ取られる?IoT機器のセキュリティ対策は万全ですか?」政府広報オンライン

「Mirai」はひとつのIoT機器を遠隔操作可能な状態にし、そこからLANでつながっているその他のIoT機器の管理者権限も奪っていきます。

「Mirai」によって遠隔操作が可能になったIoT機器は「ボットネット」と呼ばれます。

そして多数の機器をボットネットにした状態で、それらの機器から企業のシステム等を狙ったサーバーに対し、「一斉攻撃」を仕掛けるのです。

具体的には、複数の機器から大量のパケットデータを送り込む「DDoS攻撃(Distributed Denial of Service attack:分散型サービス妨害攻撃)」が仕掛けられます。標的にされたサーバーはキャパシティを超えるデータを一気に送り付けられたことで情報処理が不可能になり、ダウンしてしまうのです。

「Mirai」の拡散が止まらない最大の理由

サイバー攻撃に対しては、その都度ITベンダー等が対応策を考え手当てをしてきました。しかし「Mirai」はやっかいな特徴も持ち合わせています。

というのは、「Mirai」のコードは、世界中で公開されているのです。

よって、コードを入手できれば誰でも悪意を持って使えるうえ、自分で変更を加えて「亜種」を作成することも可能です。新型コロナウィルスに変異株が次々と生まれているのに似た状態ともいえるでしょう。

また、「Mirai」とその亜種によるサイバー攻撃は「大量のデータを送りつける」性質から、多くの機器を自分の味方=「ボットネット」化する必要があります。

そのため、ターゲットにつながる可能性のある機器はどれが対象になってもおかしくありません。

実際、2021年には、Android OSを搭載したIoT機器を狙い、DDoS攻撃の踏み台に悪用しようと試みる攻撃が観測されています※2。

この攻撃で使われた「Mirai」の亜種は「Matryosh」と名付けられました。

また、同じ2021年には、道路状況監視機器を狙った攻撃が観測され、これも「Mirai」の亜種「Satori」または「fbot(他のボットネットを攻撃する有害プログラム)」のさらなる亜種と考えられています。

何が踏み台にされてもおかしくないのです。

IoT機器の乗っ取りで起きる被害はDDoSだけでない

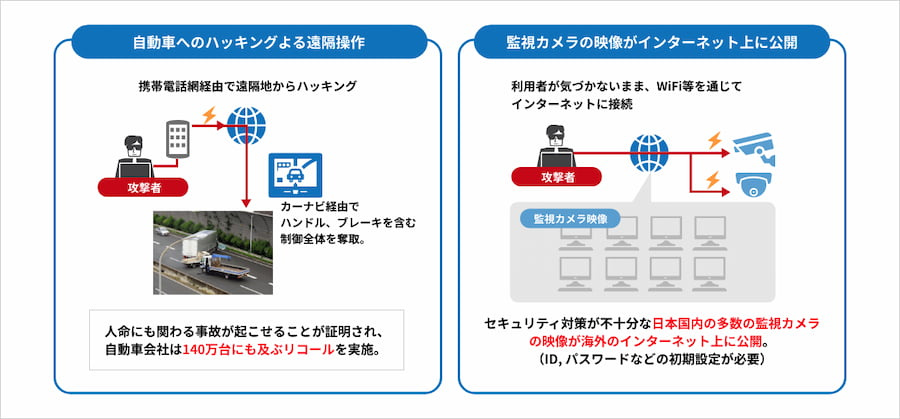

「Mirai」のようなDDoS攻撃に限らず、IoT機器への不正アクセスや乗っ取りは人の生命や財産の危機に繋がる可能性もあります(図2)。

図2 IoT機器のハッキング被害事例

以下を参考に図を作成しています。

出所)「IoTセキュリティガイドライン ver1.0 概要」総務省・経済産業省 p1

携帯電話を経由して自動車の制御権を奪う、監視カメラの映像を抜き取ってインターネット上に公開して人のプライバシーを侵害する、といった被害はすでに生じているのです。

IoT機器をきっかけに防犯システムの制御権を奪われる、ATMが誤作動させられる、といった事態も起きる可能性すらあります。

対策方法はあるか

IoT機器への侵入という形を取るサイバー攻撃の場合、乗っ取られた機器の異常は外見からはすぐには分からない可能性が高いといえます。

そのため、知らぬ間に社内が「ボットネット」に溢れていた、という可能性も無視できないでしょう。そうなると、最初の侵入口を特定するのも難しい作業になります。

実は、「Mirai」をはじめIoT機器がサイバー攻撃の侵入口になりやすいのには理由があります。

IoT機器を出荷時のままの設定で使用しているケース、そしてIDやパスワードを単純なものに設定しているケースがあることです。

これらは比較的、外部から侵入しやすい状態にあるといえます。

まずはこれらの設定を見直すことです。

同時に、各種セキュリティーパッチやファームウェアの更新を徹底することも大前提です。

また、DDoS攻撃については、異常なパケットを破棄して正常なパケットのみを通すDDoS緩和や、パケットをフィルタリングするサービスを提供しているベンダーもありますので、検討してみるのも良いでしょう。

そして近年では、「NDR(Network Detection and Response=ネットワークにおける検知と対応)」というセキュリティーの形式が注目されています。

これは、ネットワークは何らかのウイルスやマルウェアに感染するものだという前提に立ち、「感染後」のセキュリティーに注目する概念です。

感染はさせても、発症はさせないというものです。

NDRの概念は、内部の不正を防ぐためにも有効な手段になるでしょう。

NTTビジネスソリューションズでは、新たな局面を迎えている企業のセキュリティー対策として、従業員のPC等、散在するエンドポイントのサイバーハイジーン(衛生管理)、そしてEDR(エンドポイントにおける脅威の不審な挙動を検知、対応する技術)導入を推奨しています。

サイバーハイジーンで感染予防を徹底しつつ、一方で感染することを前提に"その後"のEDR対策も視野に入れるというものです。最近、必要性が叫ばれているゼロトラストセキュリティーに基づく考え方で、そのようなセキュリティー対策を「MC-SOC ESP」で支援します。

詳しい内容はこちらの記事をご覧ください。

あわせて読みたい関連記事

どうする?今年のセキュリティー対策

「予防」「発見」「治療」すべての感染対策を網羅!サイバーハイジーンとEDR一気通貫の重要性

企業は、最新のソフトウェア、最新の情報を常に集め続ける必要があります。

また、IoT機器についても、メーカーのサポート期間を超えた古いものは交換を検討しましょう。

参考資料一覧(ページ数は、参考文献内の表記に準じています)

あわせて読みたいナレッジ

Bizナレッジキーワード検索

- カテゴリーから探す

- 快適なオフィスの実現

- 生産性向上

- 労働力不足の解消

- セキュリティー対策

- ビジネス拡大

- 環境・エネルギー対策