ICTで経営課題の解決に役立つコラムを掲載

巧妙化するサイバー攻撃の最新事情 「ランサムウェア」と「Emotet」に注意を

サイバー攻撃は、年々、巧妙化・高度化し、個人や企業に脅威として存在しています。

なかでも、近年の脅威として「ランサムウェア」と「Emotet(エモテット)」が挙げられています。

「ランサムウェア」とは、データ復旧等の代わりに金銭を要求する攻撃、「Emotet」はウイルスへの感染を狙う攻撃メールです。

それぞれどのようなものなのか、防ぐ術はあるのかをご紹介していきます。

ランサムウェア〜企業の情報セキュリティー最大の脅威

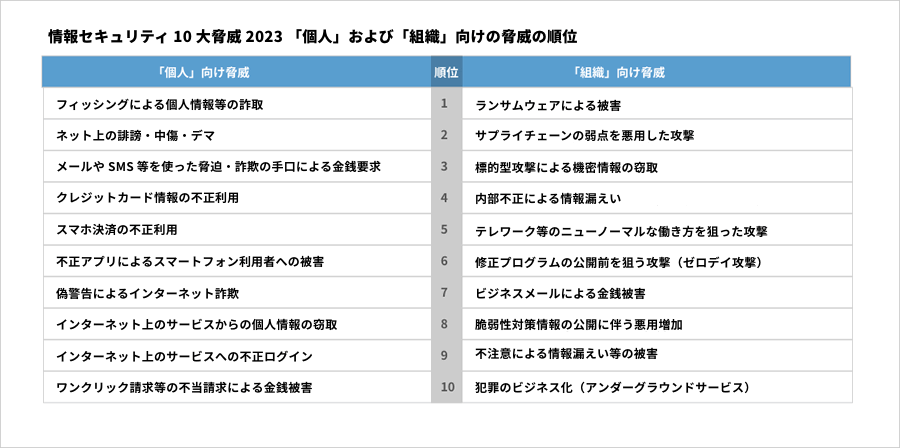

情報処理推進機構は「情報セキュリティ10大脅威2023」のなかで、個人・組織にとっての「情報セキュリティの10大脅威」について公表しています(図1)。

図1 2023年の情報セキュリティ10大脅威

以下を参考に図を作成しています。

出所)「情報セキュリティ10大脅威2023」情報処理推進機構 p6

組織向けの脅威としてトップにきているのが「ランサムウェア」です。

まず、こちらについてご紹介します。

「ランサムウェア」とは「Ransom(身代金)」と「Software(ソフトウェア)」を掛け合わせた造語で、文字通りデータの復旧や、盗んだデータを非公開とする代わりに金銭を要求する手口です。

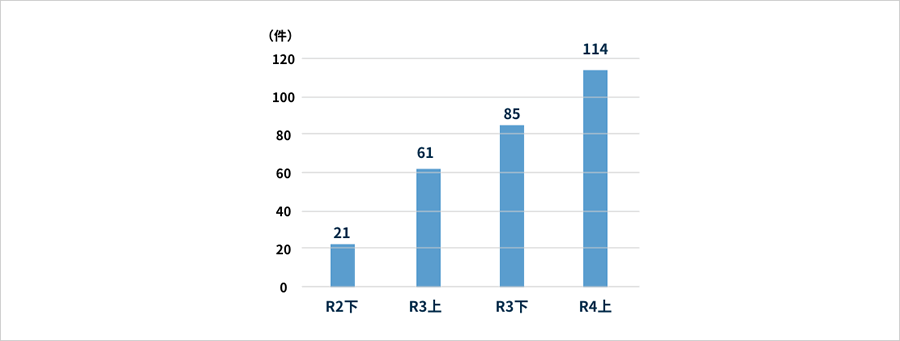

警察庁によると、国内でのランサムウェアによる被害の報告件数はここ数年右肩上がりの状況です(図2)。

図2 ランサムウェアによる被害状況

以下を参考に図を作成しています。

出所)「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」警察庁 p3

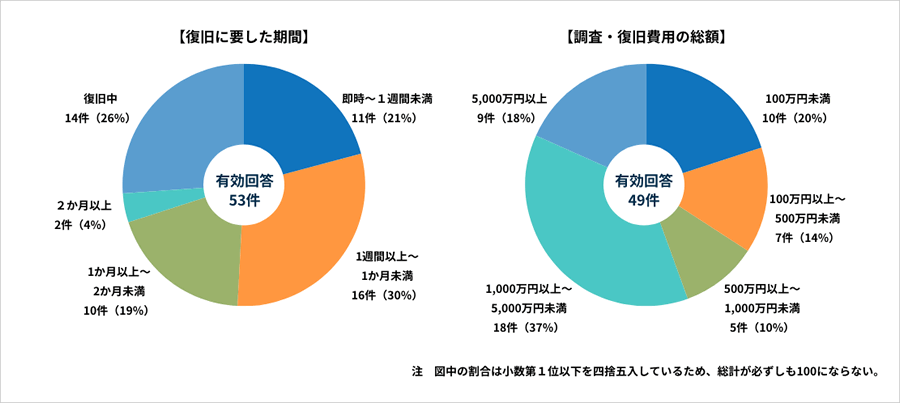

金銭が奪われるだけでなく、復旧に長い時間を要することも企業にとって大きなダメージになります。復旧までの時間と被害金額は下のようになっています(図3)。

図3 ランサムウェアによる被害からの復旧時間と要した総額

以下を参考に図を作成しています。

出所)「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」警察庁 p5

「即時から1週間程度」で復旧できた割合は2割にとどまっています。また、金額としては1000万円以上という高額にのぼるケースが多くなっているのです。

それだけではありません。

ランサムウェアによって流出した日本国内の事業者の財務情報や顧客情報等がリークサイトに掲載 されていることを、警察庁は確認しています※1。

ランサムウェアのしくみと「二重恐喝」

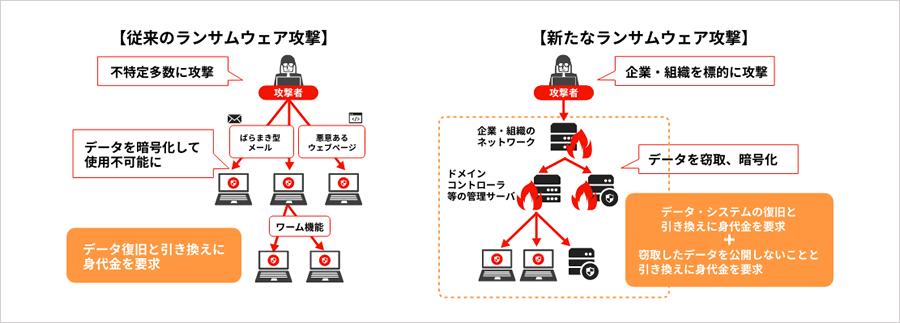

ランサムウェアによる攻撃は2種類あり、このような仕組みになっています(図4)。

基本的には、「被害が及ぶのは当該の端末だけではない」という特徴があります。

図4 ランサムウェア攻撃の仕組み

以下を参考に図を作成しています。

出所)「DX時代のサイバーセキュリティ対策」経済産業省 p2

従来のランサムウェアの攻撃方法はランダムなものでしたが、近年は最初から企業や組織を狙う手段が増えています。

そして、企業や組織のネットワークに入り込み、入口となった端末だけでなく、同一ネットワーク上にあるファイルサーバーや、接続している記録媒体等にも被害を拡大する攻撃方法を取っています。

結果としてメインサーバーにも被害を及ぼす可能性があるというわけです。そうなると復旧には膨大な費用と時間がかかりますし、情報漏えいのリスクは高まります。

その上で、攻撃の目的は「データの窃取」「データの暗号化」を同時に行う二重構えになっているのです。

そのためこの攻撃による侵入を許してしまうと、上の図の通り「二重恐喝」が可能になります。

システム復旧に代えて要求する金銭、および、データを非公開とすることに代えて金銭を要求する、といった具合です。

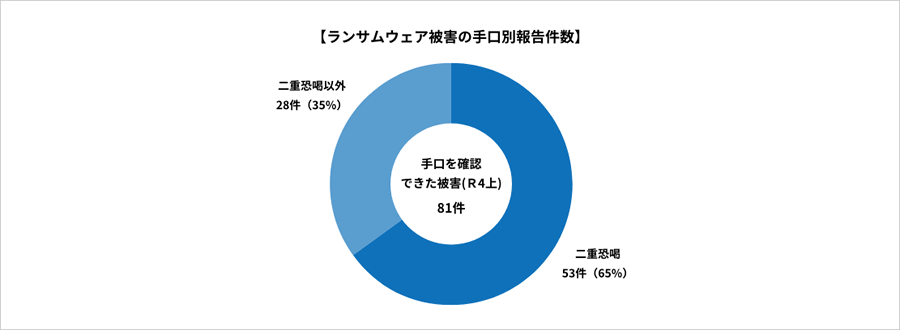

実際、警察庁によると、この「二重恐喝」のケースのほうが多くなっています(図5)。

図5 ランサムウェアのうち、二重恐喝に遭ったケースの割合

以下を参考に図を作成しています。

出所)「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」警察庁 p4

この二重構造が、新たなランサムウェアの形なのです。

下火になったはずの「Emotet」被害再び

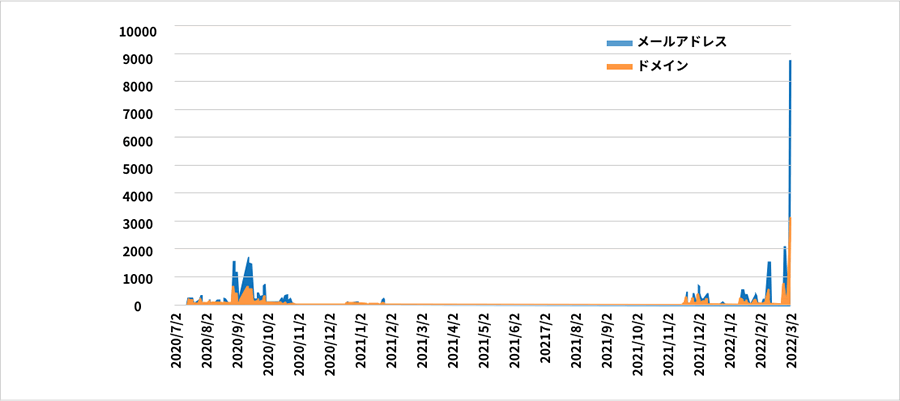

近年、経済産業省が注意喚起をしているのが、「Emotet」と呼ばれる攻撃メールです。

一時は下火になったものの、最近Emotetによるウイルス感染が急増しているのです(図6)。

図6 Emotetの感染状況

以下を参考に図を作成しています。

出所)「主なインシデント事例」経済産業省 p7

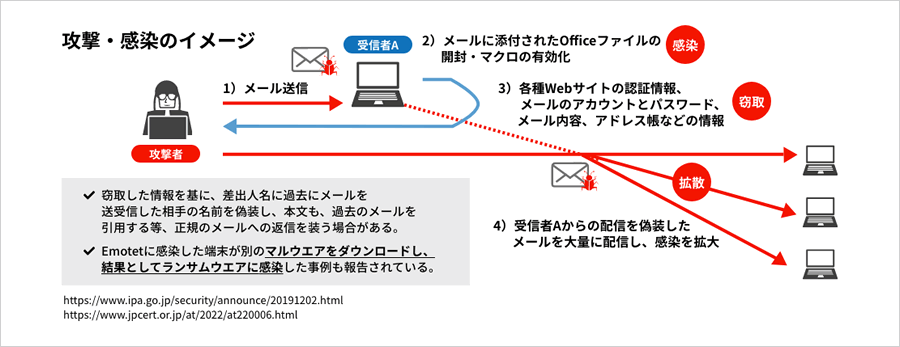

Emotetは、このような攻撃方法を取っています(図7)。

図7 Emotetの攻撃イメージ

以下を参考に図を作成しています。

出所)「主なインシデント事例」経済産業省 p6

最大の特徴は、「過去にメールをやりとりしたことのある相手」を装っていることです。

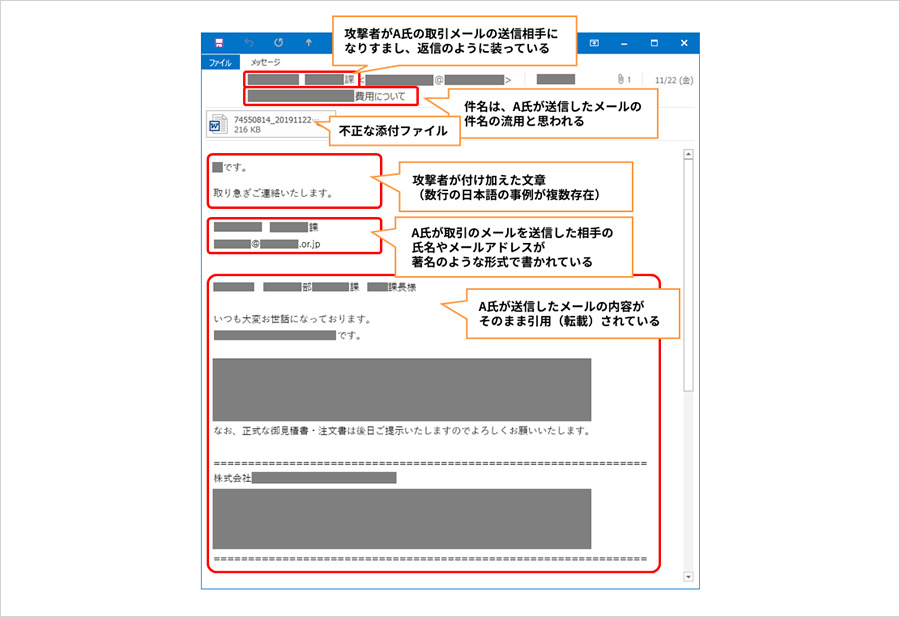

以下のようなメールが届き、ファイルを開かせることでウイルスに感染させるという手段です(図8)。

図8 Emotetへの感染を狙う攻撃メールの例

以下を参考に図を作成しています。

出所)「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」情報処理推進機構

実在の相手の氏名、メールアドレス、メールの内容等の一部が、攻撃メールに流用されている点においては非常に悪質なものといえます。

上の図の事例はWordファイルを開かせるカラクリになっていますが、情報処理推進機構はExcelファイルについても注意を促しています。

攻撃メールに添付されたExcelファイルに書かれている偽の指示が、特定のフォルダにExcelファイルをコピーして開かせるように促す内容になっており、そこからウイルスを侵入させます※2。

個人をターゲットにした不自然なメールアドレスや言語による詐欺を見抜く人は増えていますが、ビジネスシーンではより巧妙な手段が用意されているということです。

Emotetは、非常に高度化・巧妙化したサイバー攻撃といえるでしょう。

防止方法はあるか

今回は最新のセキュリティー脅威としての「ランサムウェア」「Emotet」を紹介しました。

ただ、周知が進んだとしても、気の持ちようだけでは防ぎきれないのもまた事実です。どう対処すれば良いのでしょうか。

情報処理推進機構は、現在できる対策として以下の取り組みを挙げています※3。

|

「誰かが対策をしてくれる」「担当部署がやってくれる」。

そのような考え方は大変危険なものになっています。

従業員全体がサイバー攻撃の実態と脅威を把握し、ひとりひとりが慎重なオンライン操作を求められる時代にきているということを、再確認して下さい。

NTTビジネスソリューションズで顧客のセキュリティー課題に取り組む担当者の声を掲載しています。セキュリティー対策についてさらに知りたい方はぜひ記事をご覧ください。

あわせて読みたい関連記事

どうする?今年のセキュリティー対策

「予防」「発見」「治療」すべての感染対策を網羅!サイバーハイジーンとEDR一気通貫の重要性

参考資料一覧(ページ数は、参考文献内の表記に準じています)

- ※1 「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」警察庁 p5

- ※2 「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」情報処理推進機構

- ※3 「情報セキュリティ10大脅威 2023」情報処理推進機構 p35

あわせて読みたいナレッジ

Bizナレッジキーワード検索

- カテゴリーから探す

- 快適なオフィスの実現

- 生産性向上

- 労働力不足の解消

- セキュリティー対策

- ビジネス拡大

- 環境・エネルギー対策