ICTで経営課題の解決に役立つコラムを掲載

第一人者対談に学ぶ

ハイブリッドワーク時代の幕開け――2022年の情報セキュリティマネジメント、最適解は?

転載元:ITmedia ビジネスオンライン

ITmedia ビジネスオンライン 2022年1月11日掲載記事より転載、本記事はITmedia ビジネスオンラインより許諾を得て掲載しています。

自宅で、オフィスで、またはカフェでと、それぞれが最もパフォーマンスを発揮できる場所を能動的に選び働くハイブリッドワーク。働き方改革を進める上で、今注目が集まるキーワードだが、そのとき、散らばる社員の情報セキュリティはどう管理するべきか? ウィズコロナを考えたとき、欠かせないエンドポイントのセキュリティ、その在り方をプロ対談から学ぶ。

新型コロナウイルスをきっかけに、時間や場所を問わない柔軟な働き方を実現する、ハイブリッドワークが急速に浸透した。ただそれに伴って、従業員が利用するPC(エンドポイント)も、利用するデータも、従来の「境界の内側」から外に出て分散することになり、セキュリティルールやガバナンスの徹底が困難になっており、そこにつけ込むサイバー攻撃も増加している。

この中で企業はどのような姿勢で対策に取り組むべきだろうか。そこで本記事では、情報セキュリティ、サイバーセキュリティの第一人者である横浜国立大学の吉岡克成准教授と、NTTビジネスソリューションズで多くのセキュリティソリューションを担当してきた永渕光弘氏(バリューデザイン部 コアソリューション部門 マネージドIT担当 担当部長)との対談を実施。

広くセキュリティ事情に精通したプロと、企業のリアルな課題を見聞きしてきた法人向けセキュリティビジネスのプロの話を通して、これから企業に求められる"身の守り方"に迫る。

NTTビジネスソリューションズでバリューデザイン部 コアソリューション部門 マネージドIT担当 担当部長を務める永渕光弘氏(左)と、横浜国立大学の吉岡克成准教授(右)

コロナ禍をきっかけに明らかになったセキュリティ面の新たな課題

――新型コロナウイルスの感染拡大をきっかけに、働き方は大きく変化しました。これに伴い、企業ではセキュリティ面でどのような課題が浮上しているとお考えですか?

NTTビジネスソリューションズ 永渕(以下、NTT BS 永渕):コロナ禍を契機に、企業や社員のリテラシーが十分ではないまま、急速に、しかも半ば強制的にリモートワークをやらざるを得なくなったことが一番の課題だと思います。また、どのクラウドサービスを使っていいのか、BYOD※は許可するのかといった社内規定類もうまく整備がされないまま、なし崩しにニューノーマル時代に入ってしまいました。

背景には、経営層のリーダーシップの欠如もあるかもしれません。経営者が危機意識を持ち、コストではなく投資であるという認識のもとでリーダーシップを発揮して取り組まないと、セキュリティ対策はなかなか進まないでしょう。

- ※「Bring Your Own Device」の略で、社員が個人で所有するPCやスマートフォンを仕事用途で使う、会社に持ち込むことを指す

――セキュリティのプロから見て、脅威側ではどのような変化が見られるでしょうか?

横浜国立大学 吉岡(以下、横浜国大 吉岡):以前からサイバー攻撃の「ビジネス化」が指摘されてきましたが、最近はその傾向がさらに強まっているように思います。

昨今では特にランサムウェアの被害が大きくなっていますが、それは、ランサムウェアのビジネスモデルが確立してしまったことが大きな要因だと考えています。ランサムウェアを作る人、感染してしまった企業とコミュニケーションを取り、身代金の支払い方法からデータ復号のサポートまで行う人、受け取った身代金のマネーロンダリングを行う人、といった具合に分業化やアウトソースが進み、組織化、効率化が進んでいます。

中には、感染経路となったセキュリティ上の弱点についてレポートまで出してくれる攻撃者もいるそうで、苦笑するしかありません。

NTT BS 永渕:ランサムウェアに感染してしまうと、重要なファイルが暗号化されて業務が止まってしまったり、「盗み出された情報を公開するぞ」と二重の脅迫を受けたりする恐れがあることは周知の通りです。しかも、いろいろな関係会社とネットワークでつながり、サプライチェーンを構成している現状を考えると、ひとたび被害に遭うと自社の業務や顧客だけでなく、関係会社にまで影響が出てしまいます。

――こうした問題は、リモートワークの広がりによって悪化している側面もあるでしょうか?

NTT BS 永渕:リモートワーク環境を急きょ整えるために、脆弱性が残ったままのVPN装置を引っ張り出したところ、逆にそこから侵入され、ランサムウェアに感染してしまった被害事例は聞いたことがありますね。

そもそもコロナ以前、システムは企業内にあるプライベートなものだったので、企業と外をつなぐ境界線だけを守っていれば済みました。しかしコロナ禍に伴ってハイブリッドな働き方が広がった結果、働く場所が多様化しています。

同時にクラウドサービスの活用が広がり、データは企業の中だけでなく、あちこちに散在するようになりました。境界線がなくなり、攻撃者からすれば、"攻撃する場所が増えた"ということになるでしょう。しかも先ほど申し上げた通り、そこを補う情報セキュリティ関連規定の整備が追いついていない状況です。

横浜国大 吉岡:おっしゃるとおり、ルールはあっても実効性があるかというと別の話です。また、リモートワークがヘビーに行われている状況で既存のルールを適用しようとしてもフィージビリティがなく、「このクラウドは使っていいのか」「このデータはここに保存していいのか」――と突き詰めていくと仕事が成り立たないような状況があちこちで起こっているように思います。

利便性とセキュリティのバランスを巡る問題が、リモートワークが当たり前の世の中になって表面化したといえるかもしれませんね。

「これさえやれば」の特効薬はナシ 侵害を前提とした事後対策に目を向ける

――こうした状況を踏まえ、企業はこれからどのような対策を取ればいいでしょうか?

NTT BS 永渕:いろいろな対策を導入するのも大切ですが、それでも100%脅威を防ぐことはできない――というのがセキュリティ業界では常識になっています。事前の対策だけでなく、脅威をいかに早く検知し、復旧させていくかという事後対策にウェイトを置くという、CSIRT※体制やインシデント対応プロセスの整備の重要性が高まっています。

- ※「Computer Security Incident Response Team」の略で、「シーサート」と読む。サイバーセキュリティにおいて、インシデント対応をする組織のこと

また先に述べた通り、ワークスタイルの変化に伴って「企業と外をつなぐ境界線」がなくなり、いわゆる「ゼロトラスト」といわれる時代になりました。「誰が、どこから、どのデバイスで接続しようとしているか」をアクセスのたびに毎回チェックし、権限をコントロールする認証・認可の取り組みを強化する必要があるでしょう。

もう一つ、その前の基本として、平時から監視をしておくことが重要です。常日頃から「どのような状態が平時なのか」を把握しておかなければ、異常に気付くことは困難ですから。

横浜国大 吉岡:私も同意見です。まず社内システムに脆弱性がないか、セキュリティ状況はどうなのかを日頃から把握しておくことと同時に、何かあったときに備え、CSIRTはもちろん、広報や取引先とのやり取りのような技術以外の分野も含め、体制や社内ルールを整備しておくことが必要かと思います。

技術的な部分では、「やられていることに気付けるか」が重要です。侵害されているのに何年も気付けずにいたケースもまれではありません。いかに早期に気付き、隔離や復旧、被害の最小化に努め、次の対策に役立てるサイクルを継続して回していく体制を作っていくか、それに尽きると思います。

結局、全方位でやっていくしかないんです。「何かこれさえやっておけばいい」というものはありません。あとはコストやリソースなどを見ながら優先順位を付けていくことになるでしょう。それには経営者の理解が不可欠です。......と、まるで人ごとのように言っていますが、横浜国立大のCISO※として、私自身にとっても大きな課題だと捉えています。

- ※「Chief Information Security Officer」の略で、情報管理や情報セキュリティにおける責任者のこと

NTT BS 永渕:コロナ対策と同じで、これさえあれば大丈夫という特効薬はないということですよね。

横浜国大 吉岡:そうですね。薬だけあっても効果は限られています。例えば人も、病気になったりケガをしたりしたとき、「どのように入院の手配をするか」といったバックグラウンドの作業は地味ですがすごく重要ですよね。サイバーセキュリティも同じことだと思います。

押さえておきたい「サイバーハイジーン」と「リスクベース」の考え方

NTT BS 永渕:吉岡先生は、一般家庭で使われているルータなどIoTデバイスの脆弱性の調査を行っていらっしゃいますよね。ハイブリッドワークを推進する上でも、企業に無関係ではない話だと思うのですが、状況は改善に向かっているんでしょうか?

横浜国大 吉岡:大規模感染こそありませんが、温床となるセキュリティの本質的な弱さは残念ながら変わっていません。これから新たにセキュリティ対策が施された機器が市場に出回り、徐々に改善されていくと思いますが、それにはまだ時間がかかると思います。

その意味で、先ほど永渕さんのお話にあった企業ネットワークのVPN装置だけでなく、家庭側で使われているルータが攻撃を受け、侵入されてしまうケースも、まだ問題だと思っています。個人利用と半ば一体化した形でリモートワークを行うような世界では、ますます管理が困難になりますから、難しい問題ですね。

NTT BS 永渕:こうした環境を前提に考えると、「サイバーハイジーン」を一つのキーワードに、エンドポイントの管理をしっかりやっていくことがポイントかなと、私は考えています。

サイバーハイジーンとは、日本語でいえば「衛生管理」です。実はこれまで起きてきたセキュリティ事故は、人的ミスを除けば、放置された脆弱性に起因することが大半なんですよね。ですから、企業が把握していない端末、脆弱性が放置されたままの端末などがないかをチェックし、管理していくことで、ある程度リスクは低減できると思います。

コロナ対策でいえば「うがい、手洗い」を徹底するようなものでしょうか。日々出てくる脆弱性をチェックし、優先的に対応すべきものから対処していく仕組みを、企業のマネジメントの中に組み込むのがいいと思います。

――ただ、脆弱性を把握していてもアプリケーションの動作に影響があるためパッチを適用できないケースもありそうです

NTT BS 永渕:システムによっていろいろな事情がありますが、そこはリスクベースで考えていくべきじゃないでしょうか。脆弱性ごとに起こりうる被害や発生確率を検討し、すぐ対処すべきか、それとも少し時間をおいてもいいから計画的に対処していくか――といった判断を下すことになるでしょう。

そして、もしパッチ適用などの抜本的な対策ができないリスクがあれば、別の対策で暫定的に対処する方向で経営層と合意を取ったり、放置することによるリスクを明確にしたりしておくことが大事だと考えます。

横浜国大 吉岡:リスクや脅威というのは、なかなか測りにくいのも事実ですよね。特にリモートワークが広がって、家庭の環境と仕事の環境が入り交じり、あまり衛生状況が良くない中で重要な情報を扱う状態も起こっています。そのことを認識し、技術的にも体制的に底上げを図らなければいけないなと認識しています。

もう一つ、私たちの過去の観測では、侵害され、他の組織に対する攻撃の"踏み台"となっているにも関わらず、気付かないケースがあります。自分自身は最終ターゲットではなくても、侵害されて詐取された情報が悪用され、取引を持つ大手企業への踏み台になるケースですが、間接的な被害だからか、なかなかそこまで考えが及ばない企業も多いようです。

しかもリモートワークや海外事業所になるとさらに一段意識が下がり、低いところからどんどんやられているのに気付かない状況がある印象です。 この先企業は、直接攻撃ではない、こういったケースもしっかり想定するべきでしょう。それこそ、信用問題にかかわるトラブルに発展しないとも限りませんから。

――サイバーハイジーンを実現するには、どうしたらいいのでしょうか?

横浜国大 吉岡:企業内にどのような端末が存在するかを洗い出し、放置されている脆弱性を確認する作業が必要ですね。

NTT BS 永渕:はい。しかしこれは手作業では非常に困難なんですよね。テレワークが広がる中ではさらに難しくなっています。

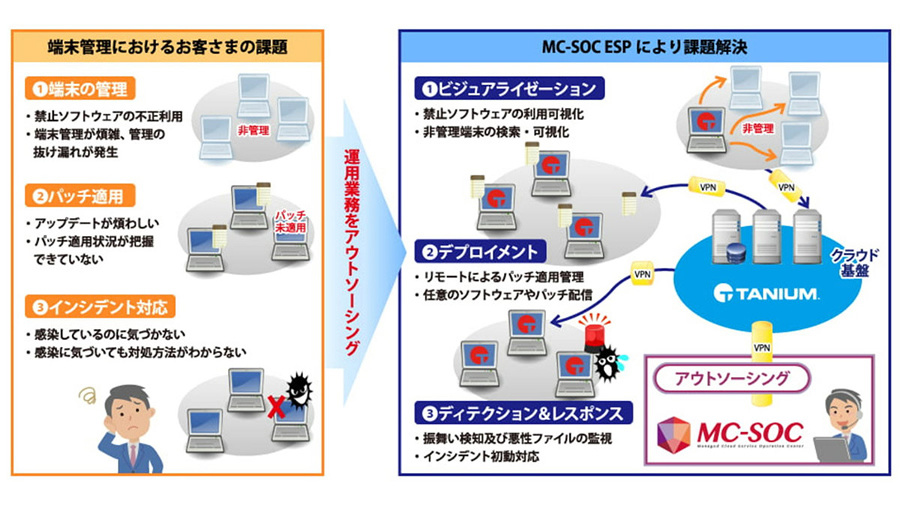

NTTビジネスソリューションズが提供する「MC-SOC ESP」(左)と、「MC-SOC」(右)のイメージ図。MC-SOC ESPが端末の衛生管理(サイバーハイジーン)を担い、MC-SOCでインシデントに対応する連携プレイとなる

当社では、そこをツールで代替できる「MC-SOC ESP」を用意しています。さらに、企業システムを平時から監視し、異常を迅速に見つけ出し脅威を隔離するといった対応を担う「MC-SOC」も同時に提供しています。万一マルウェアに感染してしまい、外部の不正なサーバと通信している端末があれば、普段と異なる振る舞いとして検知し、通信を遮断することで被害を最小化します。

自社だけでは難しいセキュリティ対応は、積極的にこういった外部ツールや専門家によるアウトソーシングサービスに頼り、効果的かつ効率的に脅威に備えるべき時代になりました。ぜひ企業さまには、トータルでリスクベースのアプローチ方法をご検討いただきたいですね。

万一の際、説明責任を果たせるだけの対策を

――なかなか難しい状況ですが、最後に企業に向けてのアドバイスをお願いします

NTT BS 永渕:セキュリティはやろうと思えばきりがありません。そんな中では、やはりリスクベースのアプローチが有効だと考えています。どの脅威については対策を打ち、どの脅威は受容するのか、あるいはサイバー保険に入るなどしてリスクを転嫁するのか、といった発想が必要でしょう。

これは何か正解があるものではなく、企業によって考え方は異なります。経営層も交えて「うちの会社ではどこまで対策を行い、どうやって受け入れられるレベルまでリスクを下げるか」を考えていくことが必要だと思います。

もう一つ、継続的に必要なのが社員教育です。当社では「AQStage 標的型メール攻撃予防訓練サービス」の提供も行っていますが、これは標的型メールの開封率を下げてゼロにすることが目的ではありません。怪しいメールが来たときに組織内で共有し、迅速に初動対応を行うために訓練することがポイントだと思っています。

もちろん、こうした事柄をすべて社内の情報システム部やセキュリティ担当者で実行できる企業ばかりではありません。サイバーハイジーンと同じで、どこまでを自社で行い、どこから専門のメーカーや企業に任せるか、「自社でやるべき領域とアウトソーシングすべき領域」を分けていくのも重要な考え方だと思います。

――どこまで自社で対策すればいいか分からないという企業も多そうですね

NTT BS 永渕:私の考えですが、やはりリスクベースのアプローチに基づいて対策を取った上で、万一インシデントが起きたときは「ここまでの対策を取っていましたが、このような経緯で被害を受けてしまいました」ときちんと対外的に説明できるレベルまでやっているかどうかが、一つのポイントになると思います。

横浜国大 吉岡:リスクベースのアプローチは非常に重要だと私も思います。ただ、おっしゃるように専門家でないと分からない部分も多いので、アウトソースできるところはしていく方がいいでしょう。

また、永渕さんの言葉にもあるように、残念ながら「100%防ぐ」というのは非現実的なんですよね。だからこそ、何かあったときに備え、説明責任を果たせる状況にしておくことはマストで準備が必要です。

NTT BS 永渕:説明責任に関連して、この先、セキュリティ対策をしっかり実施していることが、取引先や投資家の判断基準の一つになってくると思います。ですのでインシデント発生時に限らず、どのようなセキュリティ対策を実施しているかを投資家や取引業者に対して説明しないと、市場から評価されなくなる恐れもあるかもしれません。

どうも脅すような話ばかりになってしまいましたが......(笑)。セキュリティ対策はリスクを低減するためだけのものではなく、DXとセットの取り組みだと思います。企業が継続的に成長していくため、その取り組みの中にセキュリティもしっかり取り込んでいくのが大事な姿勢なのではないでしょうか。

関連リンク

ITメディア

https://www.itmedia.co.jp/business/articles/2201/11/news004.html

MC-SOC

https://www.nttbizsol.jp/service/operation/

MC-SOC ESP

https://www.nttbizsol.jp/service/operation-esp/index.html

あわせて読みたいナレッジ

関連製品

Bizナレッジキーワード検索

- カテゴリーから探す

- 快適なオフィスの実現

- 生産性向上

- 労働力不足の解消

- セキュリティー対策

- ビジネス拡大

- 環境・エネルギー対策